eKO NARwoyo

Tuesday, June 24, 2008

Sedikit sharing pengalaman aja klo mo setting koneksi Internet via HP CDMA.

Beberapa hari yg lalu saya mencoba koneksi internet via jaringan CDMA, nah di sini saya mau bagi informasi sedikit tentang cara koneksi, username dan password dari masing2 penyedia jaringan CDMA.

Langkah Pertama --->

sebagai informasi awal HP CDMA yang saya gunakan adalah :

- Nokia seri 2865

Untuk koneksi HP ke komputer yg saya pakai :

- Kabel data Nokia seri DKU-5.

Untuk HP seri lain tipe kabel data silahkan disesuaikan sendiri (cth: DKU-3, DKU-5, dll). Untuk driver kabel data saya download langsung PC Suite Nokia langsung dari situs www.nokia.com

Langkah Kedua --->

Saya menginstal program Nokia PC Suite. Setelah terinstal dengan sempurna, berikutnya saya personalisasi jaringan melalui menu:

Program > All Programs > Accessories > Communications > Network Connections Pilih File > New Connections (Windows XP).

Berikut langkah-langkahnya :

-Klik Next, pilih “Connect to the Internet -Klik Next, Pilih “Set up My Connection manually”

-Klik Next, Pilih “Connect using a dial-up modem”

-Klik Next, Masukkan nama ISP (sembarang asal mudah dimengerti di desktop)

-Klik Next, Masukkan #777 sebagai nomor dial up ISP (berlaku untuk kartu Flexi, Fren & Starone)

-Klik Next, Masukkan username dan password sesuai kartu yang digunakan, berikut rinciannya:

Flexi:

Username : telkomnet@flexi

Password:telkom

Fren :

Username : m8

Password : m8

Starone :

Username : starone

Password:indosat

-Klik Next, Beri tanda cek pada “Add Shortcut”, klik “Finish”.

Langkah ketiga --->

Jika langkah diatas sudah dijalankan dengan benar, pada desktop akan tampil shortcut nama ISP yang udah dibuat tadi.

Untuk menghubungkan ke internet, klik dua kali shortcut tadi, masukkan username dan passwordnya dan klik dial. Selesailah sudah. Nah sekarang ada pertanyaan lagi, gimana dengan tarifnya? mahal ndak?

Untuk tarif karena tipe koneksinya Volume Based Charging, hitungan tarif sesuai dengan ukuran halaman yang dibuka bukan berdasarkan waktu pemakaian. Tapi jangan takut sekarang ada juga yang udah pakai Time Based Charging (itungan menit sampai jam2an).

Silahkan pilih sendiri, sementara saya baru nyoba pake fren lumayan cepet, tapi ya itu pulsanya juga cepet… Selamat berselancar di Internet.

^_^

Thursday, June 19, 2008

2 Metode

Mempercepat Browser Firefox

Mozilla Firefox adalah sebuah program browser seperti Internet Explorer. Tapi Mozilla Firefox memiliki beberapa kelebihan dibandingkan Internet Explorer.

Contoh saja, pada Internet Explorer tidak memiliki fasiltas memblock pup up atau menutup sebuah site yang meminta mendownload sebuah program.

Ketika memcoba program Mozilla Firefox, keunggulan pada program browser ini mampu menjangkau sebuah site yang tidak dapat dibuka oleh Internet Explorer.

Fitur lain, adalah download manager. Pada IE biasanya untuk mendownload sebuah file, maka program akan membuat sebuah windows khusus untuk melihat proses download. Sedangkan dengan IE, proses download ditampilkan dengan beberapa Windows. Tidak itu saja, Mozilla Firefox mengijinkan penguna untuk melakukan resume dan suspend prosed download.

Metode 1 :

- Buka browser Mozilla Firefox.

- Ketik 'about:config' pada address bar, lalu tekan enter.

- Turunkan halaman sampai Anda menemukan kalimat 'browser.tabs.showSingleWindowsModePrefs', lalu double klik sehingga settingannya menjadi 'true'.

- Turunkan lagi halaman Firefox sampai Anda menemukan baris berbunyi 'network.http.pipelining', lalu double klik sehingga settingannya juga menjadi 'true'.

- Terakhir, turunkan lagi halaman Firefox dan carilah baris yang berbunyi 'network.http.pipelining.maxrequests', lalu double klik. Anda akan disuguhi sebuah window pop up. Ubahlah angka di pop up itu menjadi 60. Kemudian tekanlah 'Ok'.

- Tutup Firefox lalu coba buka kembali. Jika tidak ada masalah, Firefox Anda akan terbuka 10-40 persen lebih cepat daripada sebelumnya dengan langkah-langkah seperti di atas.

Thursday, June 12, 2008

Mengotomasi Update Nice

Temen-temen ya mo autoupdate Nice ni ada scriptnya, cukup pasang script ini di /system scheduler beres deh....

script tersebut dapat di artikan setiap hari mulai jam 06.00 (jika jam internal di router Anda sesuai dengan jam sesungguhnya) router akan mengupdate Nice otomatis, script tersebut dapat berjalan di mikrotik versi 3.0 atau di atasnya...

tapi jangan lupa setting clock di systemnya pakai NTP Client (spy kalau mati listrik, jam dan tanggal bisa normal kembali), karena RB tidak memiliki CMOS batteray...

script tersebut saya dapatkan dari Nice

thanks you ...

Wednesday, June 11, 2008

.: Script buat ngeblok mIRC :.

mIRC adalah salah satu program untuk chatting di antara sekian banyak program chatting yang lainnya seperti: MediaRingTalk, Yahoo Messenger, ICQ dsb. Dengan chatting kita bisa berkomunikasi dengan orang lain menggunakan bahasa tulisan(ketikan). Menurut mbah Google program ini pertama kali muncul ketika perang irak - amerika pertama kali (invasi kuwait), dalam perkembangannya MIRC berkembang menjadi semacam forum chatting bagi pengguna MIRC di seluruh dunia. Namun ada kalanya kita sebel dengan Mirc, nah di mikrotik ada script untuk mengeblok program tersebut dibawah ini :

/ip fi fi add chain=forward src-address=IP yang ingin di blok mIRC-nya

protocol=6(tcp) dst-port=6660-6667 action=drop comment="Blok mIRC"

atau kalau sudah ada daftar IP-nya pake yang ini otreee :

/ip fi fi add chain=forward src-address-list=IP yang ingin di blok mIRC-nya

protocol=6(tcp) dst-port=6660-6667 action=drop comment="Blok mIRC"

Silahkan mencoba smg bermanfaat bagi nusa & bangsa,

Thursday, June 5, 2008

Script

Mr. priyo@datautama.net.id

Tutorial sederhana ( hanya 3 langkah ) ini sangat bermanfaat bagi RT/RW net atau warnet yang ingin melakukan optimalisasi bandwidth dengan melakukan queue traffic download dari file-file tertentu.

Sudah menjadi masalah klasik ketika bandwidth warnet / RT/RW net harus habis karena ada salah satu client/user rakus bandwidth melakukan downloading .

Tentunya dengan simpe queue sederhana hal ini bisa diatasi.

Tapi bagaimana jika client awam tetap ingin browsing itu lancar meskipun mereka sedang download file.

Client yang aneh …

Berikut tutorial untuk melakukan limitasi bandwidth dari DataUtamaNet untuk melimit traffic download extension file2 tertentu.

Disini kita akan memanfaatkan fasilitas content, address list, mangle dan simple queue dari mikrotik.

Kita asumsikan Router Mikrotiik sudah terinstall dengan baik, dalam artian client kita sudah bisa akses internet dengan lancar.

Langkah 1

Kita masukan rule di firewall untuk mendapatkan IP dari download server dan memasukan IP tersebut ke dalam address list

/ip firewall filter add chain=forward \

src-address=192.168.10.0/24 protocol=tcp content=.mp3 \

action=add-dst-to-address-list address-list=downloads \

address-list-timeout=01:00:00

/ip firewall filter add chain=forward \

src-address=192.168.10.0/24 protocol=tcp content=.exe \

action=add-dst-to-address-list address-list=downloads \

address-list-timeout=01:00:00

Rule diatas akan menangkap semua traffic dengan content .mp3 dan .exe yang berasal dari blok IP LAN dan memasukannya ke addres list downloads selama 1 jam.

Variable diatas dapat dirubah sesuai dengan topology dan kebutuhan anda sendiri.

Langkah 2

Kita lakukan mangle untuk marking paket yang berasal dari address list yang telah kita dapat dari Langkah 1

/ip firewall mangle add chain=forward \

protocol=tcp src-address-list=downloads \

action=mark-packet new-packet-mark=download-paket

Mangle ini kita perlukan untuk melabeli paket sehingga simple queue dapat menangkap traffic dari IP-IP yang telah terdapat pada address list “downloads”

Langkah 3

Langkah terakhir kita masukkan simple queue dari paket mark yang telah kita dapet dari langkah 2

/queue simple add name=download-files \

max-limit=64000/64000 packet-marks=download-paket

Letakan queue di urutan paling atas supaya dibaca dulu oleh mikortik

That’s it ..

Kita sudah berhasil mengalokasikan bandwidth untuk traffic download file2 yang kita inginkan, dan browsing tetap lancar .. meskipun browsing ke server yang sudah pada address list menjadi lambat karena ikut ke limit ![]() at least for the next 1 hour J

at least for the next 1 hour J

yang berasal dari ms-sql-m flood

Kemarin terjadi permasalahan pada salah satu Limiter Mikrotik dengan gejala CPU tiba-tiba mati mendadak, langkah pertama semua konektor di cek dan CPU coba dimatikan beberapa saat dengan asumsi barangkali ada komponen hardware yang overheat setelah 15 menit didinginkan dan dinyalakan ternyata CPU masih mati setelah sempat hidup 1-2 menit :(

Ternyata sumber masalah bukan dari hardware tetapi ada traffic tidak wajar pada kolom Tx/Rx rate dan Tx/Rx packet rate dari salah satu pelanggan yang melalui limiter Mikrotik tersebut.

Tercatat Rx Rate 87.9 Mbps dan Rx Packet Rate 26953 WOW 8-) in artinya packet per second mencapai 26953 pantas CPU nya tewas.

Sedangkan dari analisa tools->torch pada interface tersebut diperoleh hasil sbb:

Ternyata ada traffic protocol udp, Src Address 192.168.200.57 Src Port 3710 Dst Address bermacam-macam Dst Port 1434 (ms-sql-m) Tx Rate 0 bps Rx Rate 1616 bps Tx Packet Rate 0 dan RX Packet Rate 32 dan jumlahnya sangat banyak sehingga total mencapai 26953 pps.

Gejala CPU mati mendadak akhirnya teratasi dengan cara mendisable interface vlan-5 dimana diketahui adanya traffic yang tidak wajar tersebut.

Kesimpulan:

- Informasi dari Interface List dan Tools->Torch sangat penting untuk melakukan analisa traffic sehingga analisa permasalahan jaringan yang melalui Mikrotik dapat segera di indentifikasi.

- Tingginya CPU pada PC Mikrotik sangat dipengaruhi oleh banyaknya pps yang dilewatkan oleh PC Mikrotik tersebut.

...Aplikasi Mekanisme Pertahanan DDoS Untuk ISP ...

Apa itu DDoS

- Secara singkat DDoS adalah bentuk serangan untuk melumpuhkan jaringan atau komputer korban dengan mengirim paket-paket data yang sangat banyak dari sekian banyak mesin atau komputer lainnya yang telah menjadi zombie sehingga jaringan atau komputer tersebut tidak dapat berfungsi dengan baik karena resource yang ada dihabiskan oleh paket-paket data DDoS tersebut sehingga jaringan atau komputer korban menjadi lumpuh.

- Zombie atau komputer yang melakukan penyerangan bisa saja komputer yang terinfeksi virus atau tersusupi oleh trojan.

Bagaimana sebuah serangan "denial of service“ bekerja

- Pada koneksi yang wajar, user mengirim sebuah pesan ke server dan minta server untuk meng-authentication pesan tersebut.

- Selanjutnya server menjawab dengan mengirim pesan perihal authentication approval ke user tersebut.

- User menerima acknowledges approval tersebut sehingga diizinkan/allowed masuk ke server tersebut

- Pada sebuah serangan Denial of service, user mengirim sekian banyak permintaan authentication ke server, dengan cara memenuhinya.

- Semua permintaan menggunakan alamat pengirim yang salah, sehingga server tidak dapat menemukan user ketika server mencoba untuk mengirim approval authentication.

- Server akan menunggu kadang lebih dari satu menit, sebelum menutup koneksi tersebut.

- Ketika server menutup koneksi, penyerang mengirim lagi sebuah batch permintaan palsu yang baru, dan proses tersebut dimulai lagi sehingga melumpuhkan layanan dari server tersebut dengan menghabiskan resource server: CPU, Memory, Bandwidth dll.

DDoS dan Bisnis

- DDoS terkadang berlatar belakang persaingan bisnis, sering terjadi serangan DDoS pada sebuah ISP setelah ISP tersebut membuka cabang di kota lainnya.

Solusi

- Advance Policy Firewall (APF). Sebenarnya menggunakan iptables yang sudah pernah dicoba juga sebelumnya tetapi hebatnya APF memiliki algoritma yang lebih canggih sehingga bisa menghasilkan rule iptables yang dinamis dan mampu mengidentifikasi mana request normal dan mana request DoS bahkan APF memiliki Anti DoS sehingga mampu menangkap alamat-alamat IP penyerang.

- Adapun URL lengkap informasi tersebut dapat diakses pada:

APF

- APF adalah firewall berbasis iptables yang di rancang untuk kebutuhan Internet saat ini dan dijalankan di linux. Ada tiga bagian filtering yang dilakukan oleh APF:

- Static rule base policies

- Connection based stateful policies

- Sanity based policies

Static rule base policies

- Adalah metode firewall yang paling tradisional. Merupakan rules firewall yang bersifat tetap yang bertugas menangani traffic pada kondisi yang normal. Contoh dari static rule base policies adalah berupa pengaturan allow/deny sebuah alamat untuk mengakses server dengan mengizinkan port yang aktif melalui file conf.apf. Dimana rules tersebut tidak banyak berubah atau tidak berubah pada saat firewall dijalankan.

Connection based stateful policies

- Artinya melakukan pembedaan paket-paket data untuk bermacam-macam tipe koneksi. Hanya paket-paket yang jelas koneksinya yang diizinkan (allow) oleh firewall, lainnya akan di tolak (reject). Sebuah contoh pada FTP data transfer, pada era firewall yang terdahulu Anda harus mendefinisikan static policies yang komplek agar FTP data transfer dapat mengalir tanpa hambatan. Hal tersebut tidak terjadi lagi pada stateful policies, firewall dapat melihat bahwa alamat tersebut telah melakukan koneksi ke port 21 lalu menghubungkan alamat tersebut pada porsi data transfer dari koneksi dan secara dinamis merubah firewall untuk mengizinkan traffic tersebut.

Sanity based policies

- Adalah kemampuan firewall untuk mengenali bermacam-macam traffic pattern untuk mengetahui metoda penyerang atau mempelajari traffic agar sesuai dengan Internet standards. Sebuah contoh jika terjadi penyerangan dengan penyamaran sumber alamat IP pada saat mengirim data ke server Anda, APF dapat secara mudah menolak traffic tersebut atau secara opsional mencatatnya ke log file lalu menolak traffic tersebut. Contoh yang lain jika sebuah router bermasalah dari Internet merelay malformed paket ke server Anda, APF dapat dengan mudah menolaknya atau dilain situasi dapat me-replay ke router dan menghentikan agar router tersebut menghentikan pengiriman paket-paket baru ke server Anda (TCP Reset).

Mekanisme Pertahanan Terhadap DDoS dengan Linux & Mikrotik

- Komputer penyerang Zombie yang telah dikuasai Hacker atau virus melakukan penyerangan terhadap Honeypot yang menjalankan service web server dan DNS

- Honeypot yang telah dilengkapi dengan Advance Policy Firewall (APF) dan mod_evasive menghasilkan daftar IP penyerang:

- Ds_hosts.rules

- Ad.rules

- Mod_evasive.log

- Uploader secara periodik menjalankan wget untuk mendapatkan daftar IP penyerang untuk selanjutnya menghasilkan skrip yang dapat dieksekusi oleh Mikrotik Firewall, skrip tersebut harus di upload menggunakan FTP ke Mikrotik Firewall.

- Skrip yang sudah di upload ke Mikrotik Firewall dieksekusi secara periodik untuk menghasilkan daftar address-list yang harus di drop oleh Mikrotik Firewall:

- Address-list ds_hosts

- Address-list ados

- Address-list mod_evasive

- Jika IP penyerang telah terdaftar pada address-list tersebut maka Mikrotik Firewall akan melakukan action drop terhadap semua traffic dari dan ke IP tersebut.

- Selain address-list diatas Mikrotik Firewall juga dilengkapi dengan rule yang akan mendeteksi kegiatan port scanning dari jaringan luar ke dalam sehingga menjadi semacam early warning.

Honeypot

- In computer terminology, a honeypot is a trap set to detect, deflect or in some manner counteract attempts at unauthorized use of information systems. Generally it consists of a computer, data or a network site that appears to be part of a network but which is actually isolated, (un)protected and monitored, and which seems to contain information or a resource that would be of value to attackers. A honeypot that masquerades as an open proxy is known as a sugarcane.

Mod_evasive

- Setelah menggunakan APF ternyata hasilnya masih belum optimal karena banyak sekali request HTTP yang tidak lazim terhadap web server, Jadi ternyata APF saja belum cukup, web server harus dilengkapi juga dengan mod_evasive.

- Dari mod_evasive dihasilkan daftar ip yang melakukan DoS atau DDoS terhadap port 80 yang digunakan HTTP.

MRTG Server Hosting dan IIX Vaksin.com

Mod_evasive adalah

- Mod_evasive adalah evasive maneuvers module untuk Apache Web Server sebagai aksi evasive pada saat terjadi HTTP DoS atau serangan DDoS atau serangan brute force. Juga di rancang sebagai pendeteksi dan network management tools, dan dapat secara mudah di konfigur utk berinteraksi dengan ipchains, firewalls, routers, dan etcetera. Mod_evasive menghasilkan laporan abuses melalui email dan fasilitas syslog.

- Pendeteksian dilakukan dengan membuat sebuah internal dynamic hash table dari alamat IP dan URIs, dan menolak (deny) alamat IP mana saja yang berasal dari:

- Request halaman yang sama berulang kali pada selang waktu tertentu per detik.

- Membuat lebih dari 50 concurrent request pada child yang sama per detik.

- Membuat request-request sewaktu di blacklist secara temporer (pada blocking list).

Contoh Email dari APF

Contoh Email dari Telkom-ID

Statistik Serangan DDoS

Apakah sudah 100% aman?

- Tidak ada yang 100% aman di Internet, oleh karena itu diperlukan firewall dan antivirus update di setiap mesin baik itu client maupun server.

- Di DatautamaNet kami mencoba memfilter traffic-traffic yang biasa digunakan virus, worm, dan spam pada level gateway tetapi ini belum cukup, di setiap komputer yang terhubung dengan jaringan DatautamaNet juga harus dilengkapi dengan firewall dan antivirus update.

Untuk mengamankan router mikrotik dari traffic virus dan excess ping dapat digunakan skrip firewall berikut

Pertama buat address-list "ournetwork" yang berisi alamat IP radio, IP LAN dan IP WAN atau IP lainnya yang dapat dipercaya

Dalam contoh berikut alamat IP radio adalah = 10.0.0.0/16, IP LAN = 192.168.2.0/24 dan IP WAN = 203.89.24.0/21 dan IP lainnya yang dapat dipercaya = 202.67.33.7

Untuk membuat address-list dapat menggunakan contoh skrip seperti berikut ini tinggal disesuaikan dengan konfigurasi jaringan Anda.

Buat skrtip berikut menggunakan notepad kemudian copy-paste ke console mikrotik

/ ip firewall address-list

add list=ournetwork address=203.89.24.0/21 comment="Datautama Network" \

disabled=no

add list=ournetwork address=10.0.0.0/16 comment="IP Radio" disabled=no

add list=ournetwork address=192.168.2.0/24 comment="LAN Network" disabled=no

Selanjutnya copy-paste skrip berikut pada console mikrotik

/ ip firewall filter

add chain=forward connection-state=established action=accept comment="allow \

established connections" disabled=no

add chain=forward connection-state=related action=accept comment="allow \

related connections" disabled=no

add chain=virus protocol=udp dst-port=135-139 action=drop comment="Drop \

Messenger Worm" disabled=no

add chain=forward connection-state=invalid action=drop comment="drop invalid \

connections" disabled=no

add chain=virus protocol=tcp dst-port=135-139 action=drop comment="Drop \

Blaster Worm" disabled=no

add chain=virus protocol=tcp dst-port=1433-1434 action=drop comment="Worm" \

disabled=no

add chain=virus protocol=tcp dst-port=445 action=drop comment="Drop Blaster \

Worm" disabled=no

add chain=virus protocol=udp dst-port=445 action=drop comment="Drop Blaster \

Worm" disabled=no

add chain=virus protocol=tcp dst-port=593 action=drop comment="________" \

disabled=no

add chain=virus protocol=tcp dst-port=1024-1030 action=drop comment="________" \

disabled=no

add chain=virus protocol=tcp dst-port=1080 action=drop comment="Drop MyDoom" \

disabled=no

add chain=virus protocol=tcp dst-port=1214 action=drop comment="________" \

disabled=no

add chain=virus protocol=tcp dst-port=1363 action=drop comment="ndm requester" \

disabled=no

add chain=virus protocol=tcp dst-port=1364 action=drop comment="ndm server" \

disabled=no

add chain=virus protocol=tcp dst-port=1368 action=drop comment="screen cast" \

disabled=no

add chain=virus protocol=tcp dst-port=1373 action=drop comment="hromgrafx" \

disabled=no

add chain=virus protocol=tcp dst-port=1377 action=drop comment="cichlid" \

disabled=no

add chain=virus protocol=tcp dst-port=2745 action=drop comment="Bagle Virus" \

disabled=no

add chain=virus protocol=tcp dst-port=2283 action=drop comment="Drop Dumaru.Y" \

disabled=no

add chain=virus protocol=tcp dst-port=2535 action=drop comment="Drop Beagle" \

disabled=no

add chain=virus protocol=tcp dst-port=2745 action=drop comment="Drop \

Beagle.C-K" disabled=no

add chain=virus protocol=tcp dst-port=3127 action=drop comment="Drop MyDoom" \

disabled=no

add chain=virus protocol=tcp dst-port=3410 action=drop comment="Drop Backdoor \

OptixPro" disabled=no

add chain=virus protocol=tcp dst-port=4444 action=drop comment="Worm" \

disabled=no

add chain=virus protocol=udp dst-port=4444 action=drop comment="Worm" \

disabled=no

add chain=virus protocol=tcp dst-port=5554 action=drop comment="Drop Sasser" \

disabled=no

add chain=virus protocol=tcp dst-port=8866 action=drop comment="Drop Beagle.B" \

disabled=no

add chain=virus protocol=tcp dst-port=9898 action=drop comment="Drop \

Dabber.A-B" disabled=no

add chain=virus protocol=tcp dst-port=10000 action=drop comment="Drop \

Dumaru.Y, sebaiknya di didisable karena juga sering digunakan utk vpn atau \

webmin" disabled=yes

add chain=virus protocol=tcp dst-port=10080 action=drop comment="Drop \

MyDoom.B" disabled=no

add chain=virus protocol=tcp dst-port=12345 action=drop comment="Drop NetBus" \

disabled=no

add chain=virus protocol=tcp dst-port=17300 action=drop comment="Drop Kuang2" \

disabled=no

add chain=virus protocol=tcp dst-port=27374 action=drop comment="Drop \

SubSeven" disabled=no

add chain=virus protocol=tcp dst-port=65506 action=drop comment="Drop PhatBot, \

Agobot, Gaobot" disabled=no

add chain=forward action=jump jump-target=virus comment="jump to the virus \

chain" disabled=no

add chain=input connection-state=established action=accept comment="Accept \

established connections" disabled=no

add chain=input connection-state=related action=accept comment="Accept related \

connections" disabled=no

add chain=input connection-state=invalid action=drop comment="Drop invalid \

connections" disabled=no

add chain=input protocol=udp action=accept comment="UDP" disabled=no

add chain=input protocol=icmp limit=50/5s,2 action=accept comment="Allow \

limited pings" disabled=no

add chain=input protocol=icmp action=drop comment="Drop excess pings" \

disabled=no

add chain=input protocol=tcp dst-port=21 src-address-list=ournetwork \

action=accept comment="FTP" disabled=no

add chain=input protocol=tcp dst-port=22 src-address-list=ournetwork \

action=accept comment="SSH for secure shell" disabled=no

add chain=input protocol=tcp dst-port=23 src-address-list=ournetwork \

action=accept comment="Telnet" disabled=no

add chain=input protocol=tcp dst-port=80 src-address-list=ournetwork \

action=accept comment="Web" disabled=no

add chain=input protocol=tcp dst-port=8291 src-address-list=ournetwork \

action=accept comment="winbox" disabled=no

add chain=input protocol=tcp dst-port=1723 action=accept comment="pptp-server" \

disabled=no

add chain=input src-address-list=ournetwork action=accept comment="From \

Datautama network" disabled=no

add chain=input action=log log-prefix="DROP INPUT" comment="Log everything \

else" disabled=no

add chain=input action=drop comment="Drop everything else" disabled=no

Efek dari skrip diatas adalah:

- router mikrotik hanya dapat diakses FTP, SSH, Web dan Winbox dari IP yang didefinisikan dalam address-list "ournetwork" sehingga tidak bisa diakses dari sembarang tempat.

- Port-port yang sering dimanfaatkan virus di blok sehingga traffic virus tidak dapat dilewatkan, tetapi perlu diperhatikan jika ada user yang kesulitan mengakses service tertentu harus dicek pada chain="virus" apakah port yang dibutuhkan user tersebut terblok oleh firewall.

- Packet ping dibatasi untuk menghindari excess ping.

Selain itu yang perlu diperhatikan adalah: sebaiknya buat user baru dan password dengan group full kemudian disable user admin, hal ini untuk meminimasi resiko mikrotik Anda di hack orang.

http://www.raxnet.net/products/cacti

Cacti membutuhkan beberapa aplikasi berikut terinstall kedalam sistem sebelumnya.

RRDTool 1.0.48 or greater http://www.rrdtool.org rrdtool

MySQL 3.23 or greater, 4.0.20d or greater highly recommended for advanced features http://www.mysql.org MySQL

PHP 4.1 or greater, 4.3.6 or greater highly recommended for advanced features http://www.php.net PHP

http://net-snmp.sourceforge.net net-snmp

Install Cacti di Debian

Pada dasarnya, kalau Anda menggunakan debian menginstall cacti tidaklah susah karena paket .deb sudah tersedia, Cuma pada saat saya peraktekan terjadi error nah untuk menyiasatinya kita install manual aja paket-paket yang dibutuhkan untuk menjalankan cacti.

- Install cacti dengnan menggunakan apt-get (auto)

Debian:~#apt-get install cacti

Ket : ini akan menginstall semua paket yang di butuhkan seperti mysql, rrdtool, Cuma sayangnya pas saya coba masih ada setikit error pada paket mysql-nya dan php dan biasanya php-ya masih yang php4, untuk menginstall versi terbaru dari php kita lakukan cara manual aja dech, caranya ada di langkah ke 2. - Install paket-paket yang di butuhkan si cacti

Menginstall server database MySQL

Debian:~#apt-get install mysql-server

Ket : MySQL awalnya hanya mengizinkan koneksi dari localhost (127.0.0.1) saja. Kita harus menghapus pembatasan ini jika Anda ingin membuat MySQL dapat diakses oleh siapapun melalui internet. Buka berkas /etc/mysql/my.cnf

Debian:~#vim /etc/mysql/my.cnf

Cari baris ini bind-address = 127.0.0.1 dan berikan komentar (#)

…

#bind-address = 127.0.0.1

…

Ket : Default-nya MySQL tidak memasang password root. Hal ini dapat menimbulkan masalah keamanan. Anda harus segera menetapkan password root. Anda juga harus menetapkan password root, apabila ingin menggunakan akses root dari komputer lokal Anda. Nama-mesin-local adalah nama komputer yang sedang Anda gunakan.

Debian:~#mysqladmin -u root password your-new-password

Debian:~#mysqladmin -h root@nama-mesin-lokal -u root -p password your-new-password

Debian:~#sudo /etc/init.d/mysql restart

Sampai disini install mysql sudah selesai.

Menginstall server http Apache

Debian:~#

apt-get install apache2Ket : Setelah proses installasi selesai, untuk mencobanya Anda ketikan perintah ini di browser : http://localhost

Bagaimana menginstal PHP5 untuk Server HTTP Apache

Debian:~#sudo apt-get install php5

Debian:~#sudo apt-get install libapache2-mod-php5

Debian:~#sudo /etc/init.d/apache2 restart

Ket : Jika Anda hanya membutuhkan php4 ya ganti aja tulisan php5 dengan tulisan php4

Untuk menguji jika php4 telah terinstal dengan baik

Debian:~#vim /var/www/testphp.php

Buat berkas baru dan masukkan baris berikut

Simpan berkas yang telah disunting

Untuk mengujinya coba buka browser dan ketikan perintah ini http://localhost/testphp.php kalau ga mau jalan coba ketikan seperti ini http://ipAddressServer/testphp.php

Bagaimana menginstal MYSQL untuk Server HTTP Apache

Debian:~#apt-get install libapache2-mod-auth-mysql

Debian:~#apt-get install php5-mysql

Untuk membuat PHP bekerja dengan MySQL, buka berkas

Debian:~#vim /etc/php5/apache2/php.ini

Anda harus menghapus komentar di baris “;extension=mysql.so” sehingga akan terlihat seperti ini

…

extension=mysql.so

…

Simpan berkas dan keluar

Debian:#/etc/init.d/apache2 restart

Untuk mempermudah penggunaan php saya sangat menyarankan Anda menggunakan program yang namanya “phpmyadmin” cara install di debian sbb:

Debian:~#apt-get install phpmyadmin

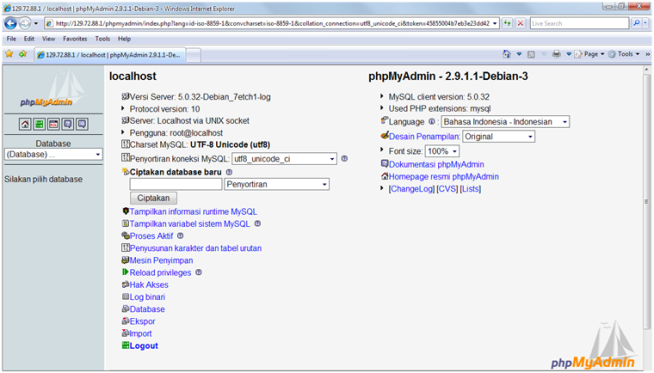

Ket : Kalau dah selesai installnya, coba jalankan browser dan ketikan http://localhost/phpmyadmin dan akan muncul spt gambar di bawah ini :

Nama pengguna : root

Kata Sandi : password_anda

Dan akan tampil seperti gambar di bawah ini :

Ket : Sejauh ini install paket-paket yang di butuhkan oleh si cacti sudah selesai, sekarang tibalah saatnya untuk mengkonfigurasi si cacti.

- Configurasi Cacti

Membuat user buat si cacti :

Debian:~#adduser cacti

Membuat MySQL database buat si cacti

Debian:~#mysqladmin –user=root create cacti

Meninport database default si cacti

Debian:~#mysql cacti <>

Ket : Tapi kalau dengan cara ini masih menemui kesulitan atau error maka gunakan cara 2 dengan menggunakan phpmyadmin, supaya lebih mudah kita mengimportnya lewat phpmyadmin.

- Bukan browser kesayangan Anda

- Download cacti http://www.cacti.net/downloads/cacti-0.8.7a.zip dan lakukan extract..

- Ketikan perintah ini : http://localhost/phpmyadmin

- Akan tampil gambar seperti di atas, masukan username dan password anda dan tekan enter.

- Pada bagian kiri di bagian “Database” pilih “cacti”

- Pada bagian atas pilih tulisan “import”

- Pada bagian “File to Import” klik tombol “Browse..”

- Cari dimana Anda meletakan hail extract.. cacti tersebut dan filih file “cacti” klik “open”

- Klik “GO” di pojok kanan bawah.

Ket : Prosess di atas sebetulnya cukup dilakukan dengan perintah mysql cacti <>

Membuat MySQL username dan password buat si Cacti

Debian:~#mysql –user=root mysql

Debian:~#mysql> GRANT ALL ON cacti.* TO cactiuser@localhost IDENTIFIED BY ’somepassword’;

Debian:~#mysql> flush privileges;

Saatnya meng Edit include/config.php

Debian:~#vim /usr/share/cacti/site/include/config.php

Cari bagian-bagian ini dan tambahkan user, password, database buat di cacti.

….

$database_default = “cacti”;

$database_hostname = “localhost”;

$database_username = “cactiuser”;

$database_password = “cacti”;

….

Ubah permissions directory-nya

Debian:~#chown -R cactiuser /usr/share/cacti/site/rra

Debian:~#chown -R cactiuser /usr/share/cacti/site/log

Saatnya meng Edit /etc/crontab

Debian:~#vim /etc/crontab

Masukan baris berikut ini

….

*/5 * * * * cactiuser php /var/www/html/cacti/poller.php > /dev/null 2>&1

….

Hemmmmm hemmmm sepertinya perjalanan panjang installasi dan configurasi cacti sudah hampir mendekati selesai…

- Bukan browser kesayangan Anda

- Tahap akhir konfigurasi Cacti.

Buka browser kesayangan anda dan ketikan http://localhost/cacti

Jika tidak ada yang error klik next dan selesai

Download Official Patches For Cacti

http://www.cacti.net/download_patches.php

Additional scripts For Cacti

http://www.cacti.net/additional_scripts.php

Cacti Screen Shots

http://www.cacti.net/screenshots.php

BAHAN RUJUKAN

http://www.debianhelp.co.uk/cacti.htm

http://www.cacti.net/downloads/docs/html/unix_configure_cacti.html

http://wiki.ubuntu-id.org/PanduanUbuntu

BIGGEST HACKER'S DAY EVENT

IN

INDONESIA

"BIGGEST HACKER'S DAY EVENT IN INDONESIA"

One Day Seminar

Kamis, 12 Juni 2008

Nuri Room, Jakarta Convention Center

Materi:

Indonesian Cyber-Law

The X: Art of Web Application Exploitation

Defeating Fake Exploit for Dummies

Hacking: Do The Professionals Now Rule?

CAPTCHA (in) Security

Client Side Hacking and Countermeasures

Offensive Security: The Way of Wireless Ninja

Pembicara :

Onno W.Purbo (Pakar TI)

Eko Indrajit (ID-SIRTII)

Eugene Dokukin (Russian White-hat Hacker)

Anselmus Ricky-Also known as Th0R (Security Consultant & Hacking Book Writer)

Semi Yulianto (Senior Security Consultant, EC Council)

Irvan (Security Consultant & Hacking Book Writer)

Jim Geovedi (Member of HERT & Security Consultant)

Biaya Peserta

Rp.200.000 (UMUM)

Rp.150.000 (MAHASISWA)

Harga Spesial:

Rp.150.000 (Pelanggan InfoKomputer)

Rp 150.000 (UMUM 2 orang/lebih)

Biaya sudah termasuk:

Makan siang & Coffee break

Majalah InfoKomputer

Tabloid PCplus.

Voucher Buku Hacking

Souvenir

Sertifikat

CD Materi acara

Transfer ke Rek BCA Cab.Gajahmada 0123005519 a/n PT.PRIMA INFOSARANA MEDIA

Fax 5360411

DAFTAR SEKARANG TEMPAT TERBATAS

Hub: Ibu Uli/Ibu Pandan 021.5483008 ext 3340/3773

Ibu Kikis 021.5484366 (Direct Line)

Penyelenggara:

MAJALAH INFOKOMPUTER

TABLOID PC PLUS

Partner:

SWISS GERMAN UNIVERSITY

INIXINDO

DYANDRA PROMOSINDO

KOMPAS.COM

OKEZONE.COM

Antenna

dan

Kabel Penghubung

Beberapa Tipe Antenna

Pada dasarnya ada beberapa tipe antenna yang biasa digunakan untuk operasional jaringan wireless Internet, diantaranya:

Antenna Omnidirectional, biasanya digunakan pada Akses Point untuk memberikan akses Internet pada WARNET dalam radius 360 derajat.

Antenna Sectoral, biasanya digunakan pada Akses Point untuk memberikan akses Internet pada WARNET atau pelanggan dalam radius tertentu, biasanya 90 derajat, 120 derajat dan 180 derajat.

Antenna directional (pengarah), biasanya diletakan di WARNET untuk mengarahkan sambungan langsung ke Akses Point.

Kabel Coax Penghubung Antenna

Kabel coax adalah kabel yang digunakan untuk menghubungkan antenna dengan peralatan pemancar atau penerima. Kabel ini mempunyai impedansi spesifik, yang digunakan dalam wireless LAN adalah kabel coax yang memiliki impedansi 50 ohm.

Sialnya, komponen yang paling mematikan dalam instalasi wireless Internet adalah kabel coax ini karena memiliki redaman. Pada tabel di bawah diperlihatkan redaman dari beberapa jenis coax pada frekuensi 2.4GHz.

| Tipe Kabel | Redaman / 10 meter (pada frekuensi 2.4GHz). |

| RG 8 | 3.3 dB |

| LMR 400 | 2.2 dB |

| Heliax 3/8” | 1.76 dB |

| LMR 600 | 1.7 dB |

| Heliax ½” | 1.2 dB |

| Heliax 5/8” | 0.71 dB |

Pengalaman di lapangan, sebaiknya gunakan kabel heliax atau LMR. Memang harganya lumayan mahal sekitar Rp. 250.000-an / meter jika beli baru, kadang-kadang kita dapat memperoleh-nya dengan harga murah kalau sedang untung. Sebaiknya, jangan sekali-sekali menggunakan kabel RG-8 kalau anda ingin selamat.

Sambungan antara peralatan WLAN, coax & antenna menjadi sangat penting artinya karena konektor merupakan peredam daya jika instalasinya kurang baik. Paling tidak konektor yang baik akan memakan daya sekitar 0.3-0.5 dB. Konektor N & SMA yang di rancang untuk bekerja pada frekuensi tinggi. Ada beberapa tipe konektor yang digunakan untuk instalasi WLAN, yaitu:

N-Female biasanya digunakan pada sisi antenna atau anti petir.

N-male sambungan di kabel coax yang akan menghubungkan ke antenna.

Konektor SMA male Right Hand Polarization biasanya dihubungkan ke kabel coax kecil (pig tail) untuk dihubungkan ke konektor pada card WLAN.

Konektor SMA female right hand polarization biasanya terpasang pada card WLAN.

Untuk menyambungkan card WLAN yang terpasang konektor SMA untuk coax kecil, ke kabel coax LMR atau Heliax yang diameter-nya lebih besar. Biasanya dibuatkan kabel penghubung dengan konektor yang berbeda (N & SMA). Kabel ini di kenal sebagai pig tail.

Pada dasarnya ada tiga (3) jenis grounding system, yaitu:

Safety ground, ini untuk daya listrik berteganggan tinggi (PLN)

Lightning ground, ini untuk menyalurkan petir ke tanah.

RF ground, ini untuk grounding sinyal RF (radio).

Yang kita perlukan dalam operasional WLAN adalah Lightning Ground dan RF Ground, kedua-nya harus diletakan pada tempat yang terpisah, jangan di jadikan satu.

RF Grounding system terutama dibutuhkan untuk antenna omnidirectional atau sectoral. Untuk antenna directional biasanya tidak dibutuhkan, karena salah satu bagian dari antenna directional telah menjadi RF ground itu sendiri. RF ground dapat dibuat dari beberapa kabel radial di tanah yang di sambungkan ke ground coax.

Lightning Ground secara detail dapat dilihat di http://www.arrl.org/tis/info/lightning.html. Beberapa rekan biasanya menggunakan air di sumur bor sebagai ground yang baik. Intinya, kita harus menyediakan tempat dengan resistansi yang paling rendah bagi petir agar masuk ke jalur yang kita sediakan. Tentunya dengan adanya lightning ground ini maka diperlukan peralatan anti-petir di hubungkan ke kabel coax yang kita gunakan agar bisa menyalurkan petir ke lightning ground.

Polarisasi Antenna

Dalam dunia elektromagnetik sinyal / gelombang radio dapat merambat di udara dengan dua polarisasi yang saling tegak lurus tergantung jenis medan yang di tumpanginya, medan listrik atau medan magnit.

Menggunakan polarisasi antenna yang tepat akan memungkinkan kita untuk:

Meningkatkan isolasi terhadap sumber sintal yang tidak di inginkan. Diskriminasi oleh cros polarisasi (x-pol) biasanya sekitar 25 dB.

Meredam interferensi.

Mendefinisikan wilayah / daerah yang di cover (di servis).

Antenna di bawah berada pada posisi polarisasi horizontal. Perhatikan antenna dipole yang berada di muka reflector parabola berada pada posisi horizontal. Polarisasi horizontal biasanya digunakan untuk hubungan komunikasi point to point (P2P).

Antenna Omnidirectional

Antenna omnidirectional di rancang untuk memberikan servis dalam radius 360 derajat dari titik lokasi. Sangat cocok untuk Akses Point untuk memberikan servis bagi WARNET sekitarnya dalam jarak dekat 1-4 km-an. Antenna jenis ini biasanya menpunyai Gain rendah 3-10 dBi.

Gambar pola radiasi antenna omnidirectional dapat dilihat pada gambar di bawah. Potongan medan horizontal memperlihatkan radiasi yang hampir berbentuk lingkaran 360 derajat.

Potongan medan vertikal memperlihatkan penampang yang medan yang sangat tipis pada sumbu vertikal. Hal ini berarti hanya statiun-stasiun yang berada di muka antenna saja yang akan memperoleh sinyal yang kuat, stasiun yang berada di atas antenna akan sulit memperoleh sinyal.

Antenna Sektoral

Antenna sektoral seperti hal-nya Antenna Omnidirectional mempunyai polarisasi vertikal & dirancang untuk digunakan pada base stasion (BTS) tempat Akses Point berada.

Berbeda dengan antenna omnidirectional yang dapat memberikan servis dalam jangkauan 360 derajat. Antenna sektoral hanya memberikan servis pada wilayah / sektor yang terbatas. Biasanya 45-180 derajat saja. Keuntungan yang diperoleh dengan membatasi wilayah servis tersebut, antenna sektoral mempunyai gain yang lebih besar daripada antenna omnidirectional. Biasanya antenna sektoral mempunyai gain antara 10-19 dBi.

Tampak pada gambar potongan medan horizontal antenna sectoral yang hanya melebar pada satu sisi saja. Sedang pada potongan medan vertikal-nya sangat pipih seperti antenna omnidirectional.

Antenna Directional secara umum ada dua jenis, yaitu:

Yagi

Parabola

Antenna yagi mempunyai penguatan lebih kecil (7-15 dBi) tampak pada gambar samping beberapa contohnya. Semakin banyak anak radiator yang digunakan, semakin tinggi penguatan antenna tersebut. Pola radiasinya diperlihatkan pada gambar di bawah ini. Bentuknya kira-kira seperti bola baik pada potongan medan horizontal maupun vertikalnya.

Antenna Parabola biasanya mempunyai penguatan minimal sekitar 18-28 dBi. Tampak pada gambar samping sebuah antenna parabola dengan polarisasi horizontal yang biasa digunakan untuk komunikasi point to point (P2P).

Tampak pada gambar potongan medan polarisasi antenna baik yang horizontal & vertikal sangat lancip. Memang antenna parabola ini mempunyai penguatan yang besar, tetapi harus di kompensasi dengan lebar beam (beam width) yang sangat sempit. Artinya jika arah antenna tergeser sedikit maka sinyal akan hilang di ujung yang lain.

Menggunakan antenna 24dBi untuk jarak dekat tidaklah effektif. Saran bagi para pengguna WLAN, sebaiknya di gunakan antenna dengan gain secukupnya supaya reliabilitas tetap tinggi dari gangguan mekanik, seperti antenna tergeser dll.

Antenna Buatan Sendiri

Mungkinkah membuat sendiri antenna untuk WLAN 2.4GHz? Mengapa tidak? Ada beberapa referensi menarik di Internet yang dapat memberikan inspirasi bagaimana membuat sendiri Antenna 2.4GHz sendiri, diantaranya adalah:

http://users.bigpond.net.au/jhecker/ (antenna helical)

http://www.saunalahti.fi/~elepal/antenna1.html (antenna dipole / yagi sederhana).

http://www.seattlewireless.net/index.cgi/BuildingYagiAntennas (antenna yagi).

http://www.qsl.net/ki7cx/wgfeed.htm (feed system untuk parabola).

Dll. masih banyak lagi.

.jpg)